mrt 1, 2019

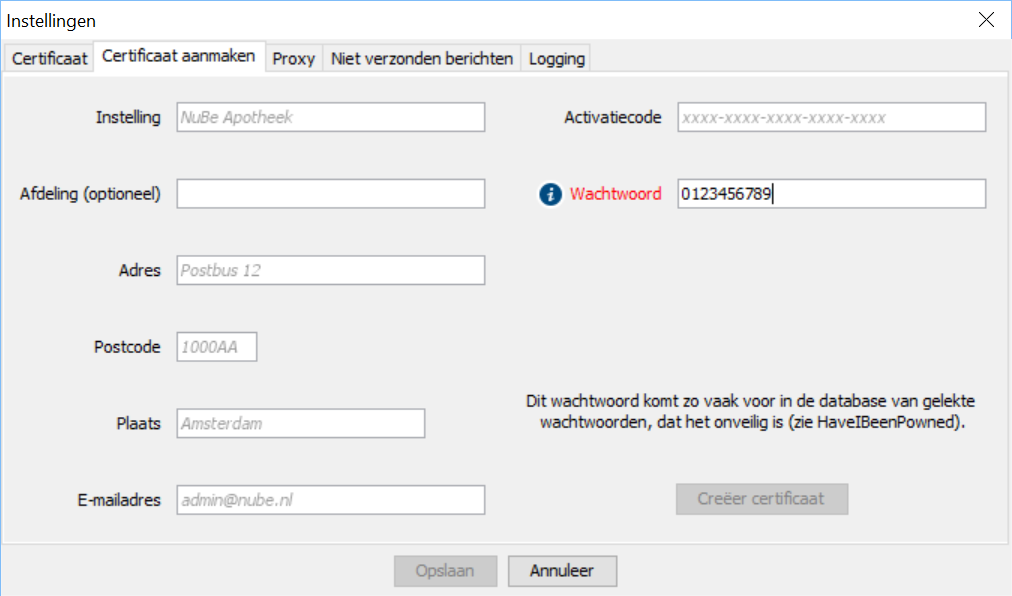

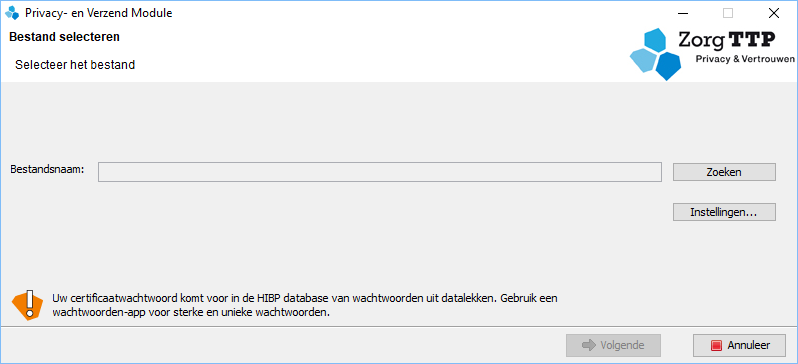

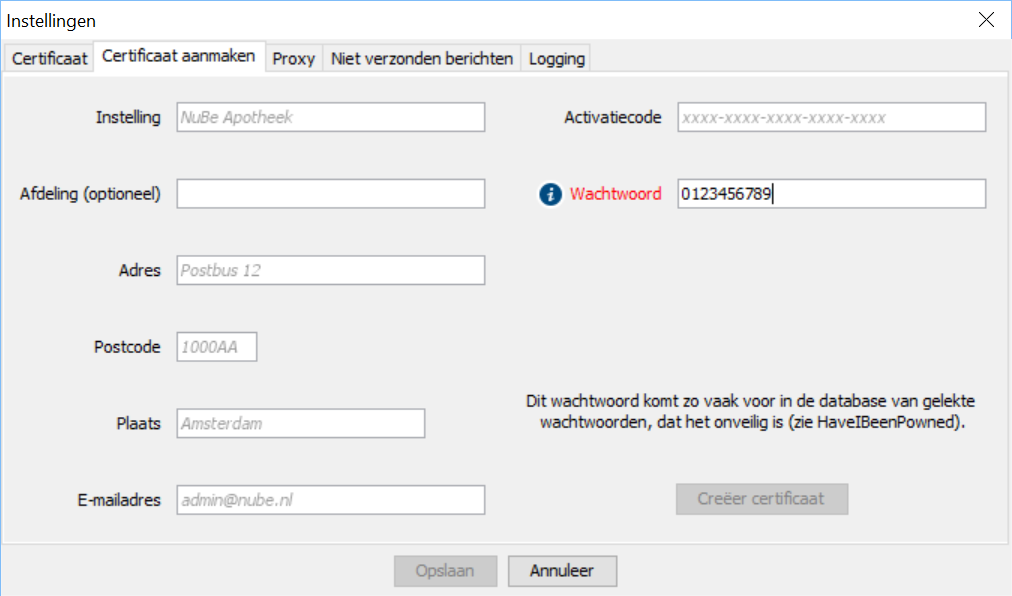

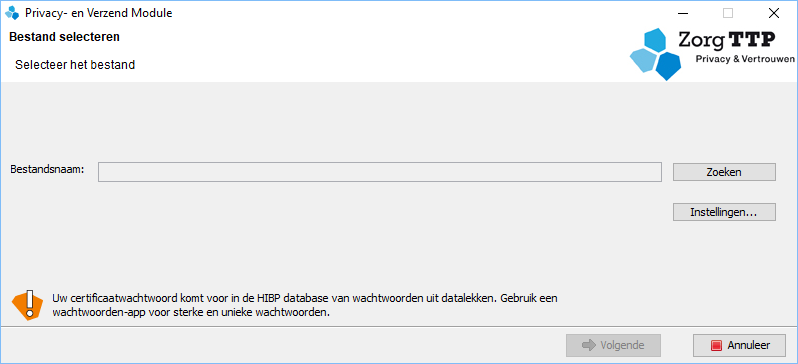

Bij het aanmaken van een nieuw certificaat, voert u een nieuw wachtwoord in. Wanneer uw wachtwoord voorkomt in de database met gelekte wachtwoorden, kunt u deze waarschuwing krijgen:

Waarom deze controle?

Omdat we informatiebeveiliging belangrijk vinden. Volgens de algemeen aanvaarde richtlijnen (zoals NIST sp800-63b) is het verstandig bij invoer van een nieuw wachtwoord, dit te verifiëren tegen uit bekende datalekken openbaar geraakte wachtwoorden.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op! De PVM controleert één keer per week of uw wachtwoord misschien onveilig is. Hiervoor wordt een cryptografische hash van uw wachtwoord, ingekort tot 5 tekens, opgestuurd naar de haveibeenpwned service. Door deze werkwijze komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

Wat moet ik doen?

Kies een ander wachtwoord. Een goed wachtwoord is voldoende lang, niet eerder gebruikt maar nieuw en volkomen willekeurig.

Tip; maak gebruik van een wachtwoordmanager om het aan te maken en beheren.

mrt 1, 2019

Waarschuwing zwak of gelekt wachtwoord

Waarom krijg ik deze melding?

U gebruikt voor het certificaat dat aan de PVM gekoppeld is een wachtwoord. Dat wachtwoord is onveilig. Waarom? Omdat het nogal kort is, een veelgebruikt normaal woord is of omdat het wachtwoord vaker door anderen of u gebruikt wordt. Bijvoorbeeld ‘welkom01’. Ook kan het door u gekozen wachtwoord gebruikt zijn op een website waarvan bekend is dat die te maken had met een hack waarbij wachtwoorden van vele gebruikers zijn gestolen (LinkedIn, Yahoo). Zwakke of gelekte wachtwoorden worden gebruikt door kwaadwillenden om te proberen accounts op andere websites te kraken. De PVM controleert één keer per week of uw wachtwoord misschien onveilig is.

Heb ik een nieuw certificaat nodig?

Het idee achter de waarschuwing is dat u het onveilige wachtwoord dat u voor de PVM gebruikt niet opnieuw moet gebruiken. U kunt de PVM met dit certificaat en wachtwoord in principe blijven gebruiken tot het verstrijken van de looptijd. ZorgTTP past aanvullende controles toe bij de ontvangst van berichten waardoor het risico dat iemand zich als u voordoet verwaarloosbaar is.

Moet ik verder nog wat doen?

Misschien gebruikt u hetzelfde wachtwoord wel bij een andere dienst of website. Dan is het verstandig om daar uw wachtwoord aan te passen. Gebruik voor verschillende diensten altijd een nieuw en uniek wachtwoord. Om de vele wachtwoorden te beheren gebruikt u het beste een wachtwoordmanager.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op, maar maakt gebruik van de database en bijbehorende webservices van haveibeenpwned. Op de website vindt u Engelstalige uitleg over de werking en herkomst van de gegevens. Voor de controle wordt een cryptografische hash van uw wachtwoord opgestuurd naar de haveibeenpwned service. De hash wordt voor verzending ingekort tot 5 tekens. Daardoor komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor, dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

feb 26, 2019

De Privacy Verzend Module (PVM) van ZorgTTP pseudonimiseert de aangeboden gegevens en maakt daarbij gebruik van beveiligde internetverbindingen met de Centrale Module TTP bij ZorgTTP. In dit artikel vindt u terug welke verbindingen nodig zijn en hoe deze gemaakt worden.

De PVM maakt externe verbindingen voor de onderstaande taken:

Een beveiligde verbinding maakt gebruik van het TLS protocol versie 1.2. In dit protocol identificeert de server zich met een digitaal certificaat uitgegeven door een Certificate Authority (CA). De verbinding komt alleen tot stand wanneer de CA bevestigt dat het certificaat nog actief is en niet ingetrokken. Hierbij wordt de OCSP service gebruikt (of eventueel de CRL geraadpleegd). De server certificaten zijn ondertekend door een keten van certificaten die uitkomt bij een vertrouwd root certificaat. De PVM controleert alle certificaten in de keten op intrekking.

De afnemercertificaten zijn digitale certificaten die worden uitgegeven door de QuoVadis CA en worden gebruikt voor de versleuteling van de te pseudonimiseren gegevens. De PVM controleert de status van het afnemercertificaat eveneens door middel van OCSP. Het enige gebruik van QuoVadis certificaten voor TLS betreft de client authenticatie voor pseudonimisatie binnen de Risicoverevening. In dat geval wordt door de PVM verbinding gemaakt met secure.zorgttp.nl voor de upload van gegevens naar CMT.