apr 10, 2023 | Nieuws

Het datalek van marktonderzoeksbureau Blauw en softwareleverancier NEBU is momenteel volop in het nieuws. Persoonsgegevens van cliënten van onder andere NS, Ziggo en Vodafone zijn gestolen. In de berichten wordt gesuggereerd dat het lek het gevolg is van ransomware. Als dat het geval is dan zien wij mogelijkheden om de data beter te beschermen. Daarmee kunnen ook de gevolgen van zo’n aanval worden beperkt. Wij denken dat het toepassen van een gelaagd encryptiemodel een belangrijke veiligheidsklep had kunnen zijn. De namen, adressen, telefoonnummers en andere gegevens van vele Nederlanders blijven daarmee uit verkeerde handen.

Het is niet bekend op welke manier de criminelen toegang tot de gegevens bij de softwareleverancier hebben gekregen. Hier moet een aanname voor worden gedaan. Mogelijk is het op disk weggeschreven data, die criminelen hebben gedupliceerd en verzonden naar een server in eigen beheer. Na het versleutelen van de data is losgeld geëist voor de decryptiesleutel. Dit alles onder dreiging van het publiceren van de gestolen data. Dit is een draaiboek dat al vele malen eerder is gezien.

Een ransomware-aanval kan iedereen overkomen. Door drempels op te werpen en noodremmen in te bouwen worden de gevolgen zo veel mogelijk beperkt. Met toepassing van encryptie door een Trusted Third Party (TTP) had die gestolen data waardeloos en onschadelijk kunnen zijn. Hiermee was de data op disks niets meer geweest dan een brij van onleesbare codes. De namen, telefoonnummers en andere persoonlijke gegevens waren in dat geval versleuteld. De sleutels om die gegevens weer leesbaar te maken waren op zeer veilige afstand, buiten de softwareleverancier bewaard. Zo worden gestolen gegevens waardeloos en hun publicatie zonder consequenties.

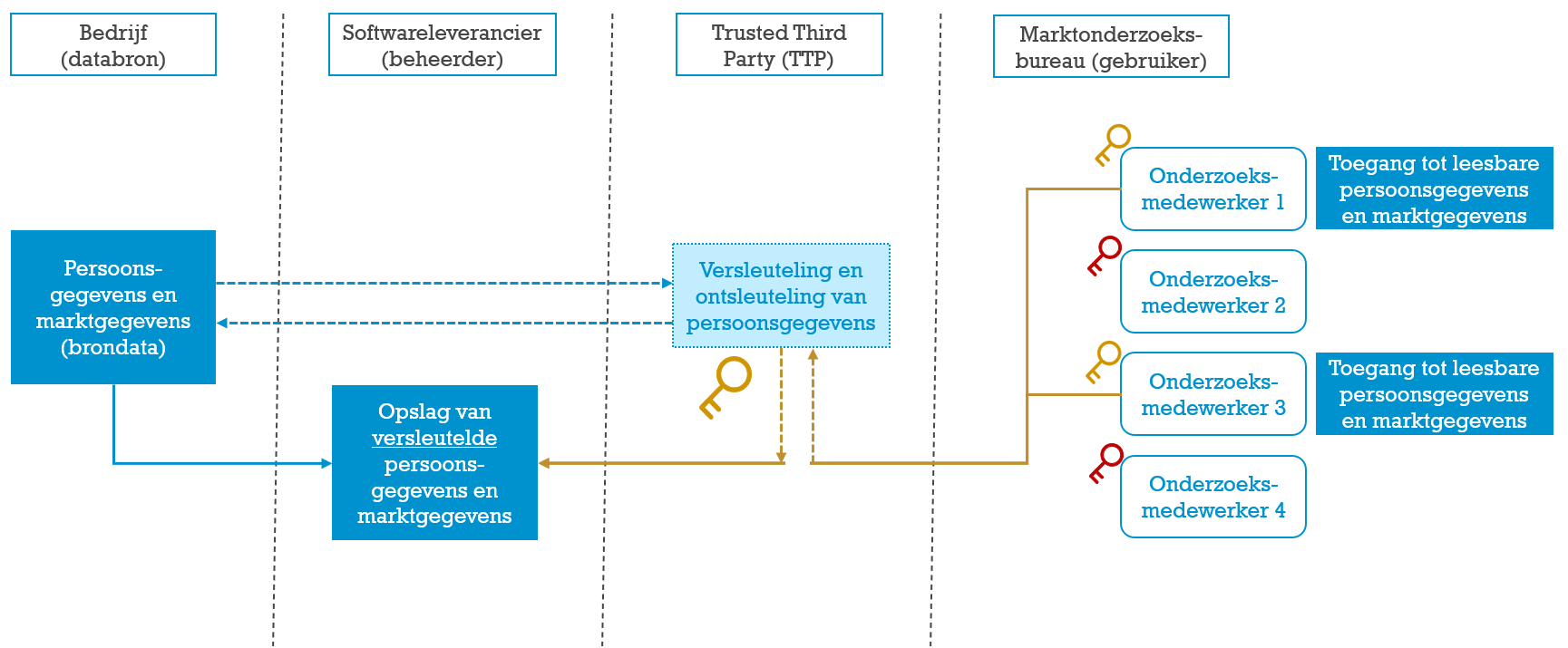

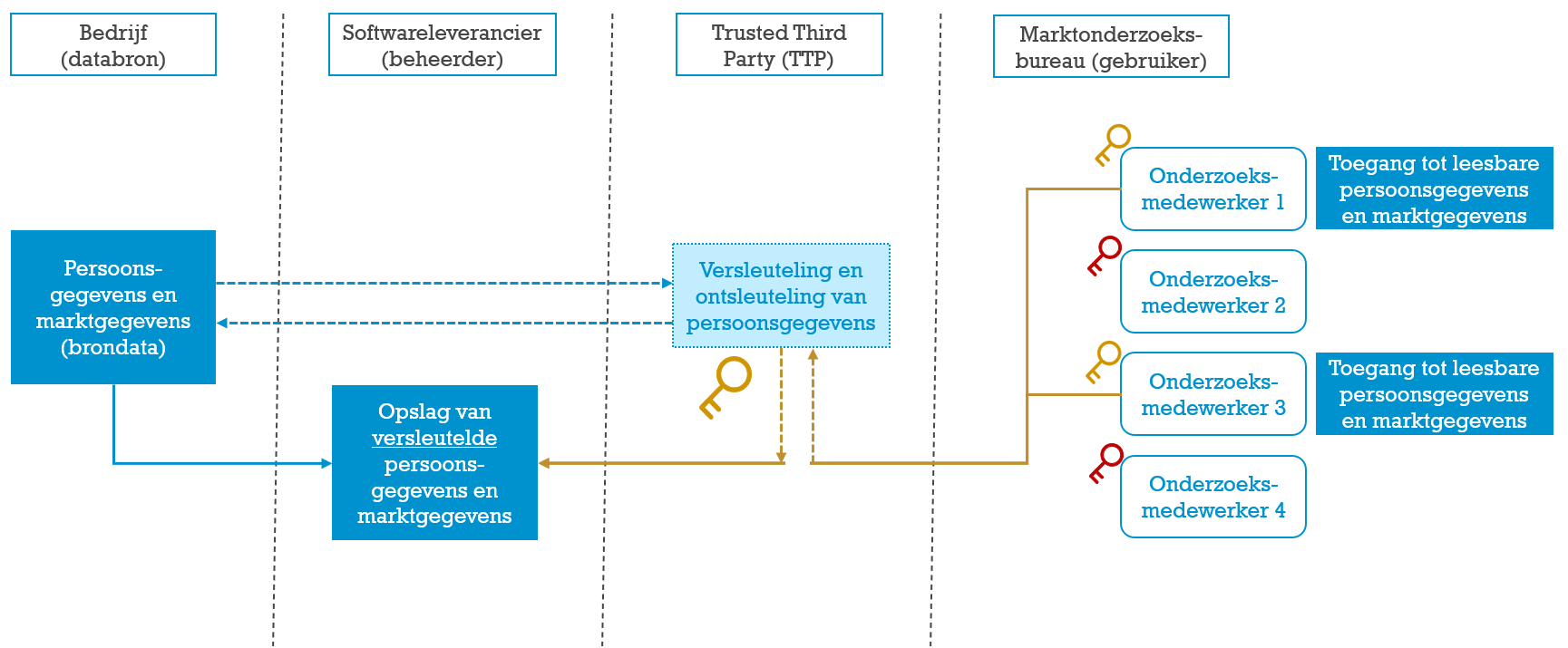

TRES (Trusted Reversible Encryption Service) is een voorbeeld van zo’n encryptiedienst door een TTP. Het is toepasbaar voor bedrijven in het kader van hun marktonderzoek. In dat scenario versleutelen zij met TRES alle persoonsgegevens en stellen deze versleuteld beschikbaar aan de marktonderzoeker. De marktonderzoeker heeft de versleutelde gegevens opgeslagen bij de softwareleverancier. Alleen medewerkers van het marktonderzoeksbureau die met de persoonsgegevens moeten werken kunnen deze ontsleutelen. Bij de softwareleverancier is helemaal niemand die de persoonsgegevens kan ontsleutelen! De accountgegevens om toegang te krijgen tot ontsleuteling zijn niet op disk opgeslagen. Ze kunnen bij een ransomware-aanval dus ook niet in handen vallen van criminelen.

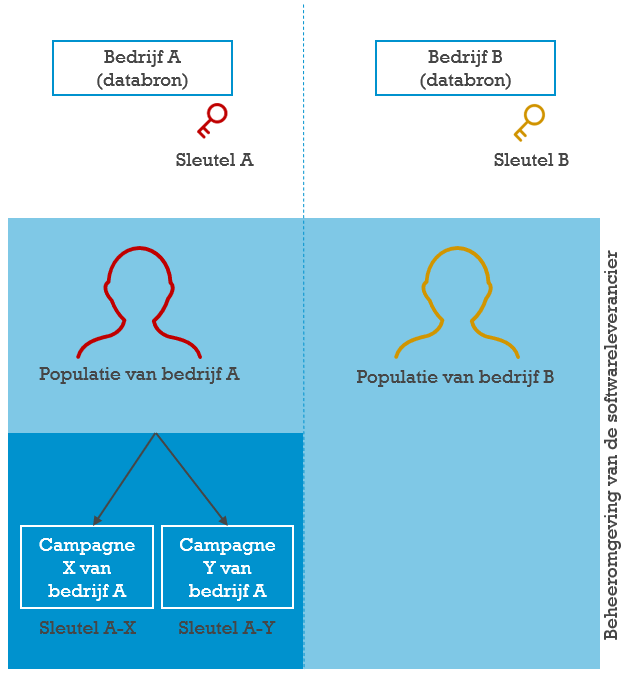

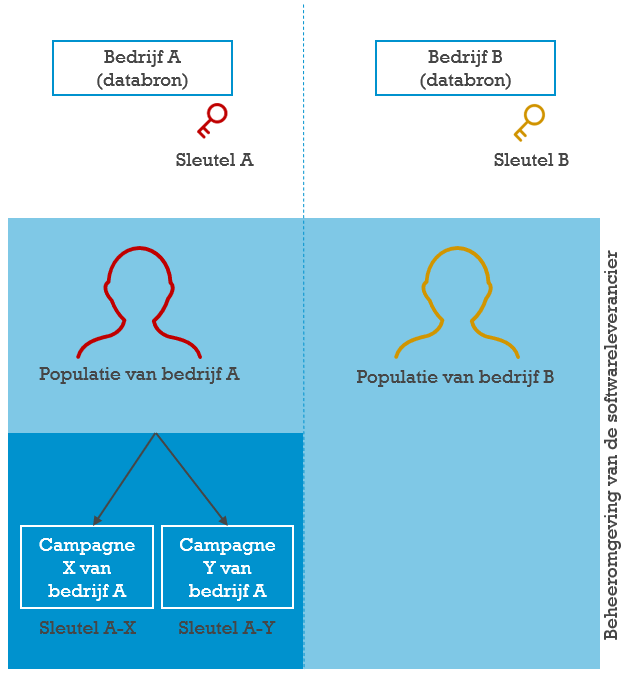

De veiligheidsmuren kunnen hoger worden opgetrokken door de versleuteling van gegevens nog doordachter toe te passen. Het ligt voor de hand om de versleuteling per bedrijf anders te organiseren. Op die wijze zijn de gegevens van klanten van het ene telefoniebedrijf niet toegankelijk voor de marketeers die voor het andere telefoniebedrijf aan de slag zijn. We kunnen hierin zelfs nog een slag dieper gaan. Bijvoorbeeld door de gegevens van de dalurenkaart-campagne anders te versleutelen dan die voor de spaarkaart-campagne van een openbaar vervoerder. Ook kan ontsleuteling van de gegevens worden geblokkeerd na het einde van een campagne.

Stel dat criminelen tijdens hun hack de accountgegevens van een medewerker ontfutselen. Dan zou de schade beperkt blijven tot de gegevens waar die medewerker over beschikt. En dan alleen voor de actieve campagnes. Kan diefstal niet worden voorkomen, maar is hij wel tijdig ontdekt, dan is er een noodrem. De sleutels in TRES worden onmiddellijk geblokkeerd en alle data blijft op slot.

De toepassing van encryptie bij een TTP maakt de veiligheidsmuren mogelijk in dataverwerkingen. De beheerder heeft geen toegang tot de brondata, maar dat heeft de persoon die de data gebruikt voor onderzoek wél. Het verlenen of intrekken van de toegang ligt bij de TTP en daarmee faciliteert zij functiescheiding. Daarnaast is er een technische scheiding tussen data van bedrijven en zelfs campagnes. Zo kan schade bij een eventuele volgende ransomware-aanval fors beperkt worden. Een TTP heeft in dit scenario de middelen om in te grijpen bij een aanval en de betrokken sleutels te blokkeren. De buit van aanvallers is daardoor onbruikbaar.

Wilt u meer weten over TRES of andere pseudonimisatietechnieken? Neem contact met ons op.

mrt 17, 2023 | AVG, Nieuws, Privacy, Pseudonimiseren, Software

Een nieuwe privacy beschermende functie is toegevoegd aan de ZorgTTP Privacy- en Verzendmodule (PVM). De herleidbaarheid van de gepseudonimiseerde data kan hiermee worden beperkt. De functionaliteit is een vorm van Statistical Disclosure Control. Het werkt als een filter op de data die voor pseudonimisatie wordt aangeboden. Als een variabele of een combinatie van variabelen in het inputbestand te weinig voorkomt, worden deze records niet doorgegeven aan de beoogde ontvanger. De drempelwaarde is per gegevensverwerking in te stellen. In de kwaliteitsrapportage van de verzender maakt de PVM inzichtelijk voor welke records de herleidbaar te groot is. Die worden daarom niet aangeboden voor ontvangst.

De nieuwe functie is een Privacy by Design maatregel waarmee aantoonbaar kan worden voldaan aan de Algemene Verordening Gegevensbescherming (AVG). Reeds bij de databron wordt voorkomen dat te gevoelige data wordt gedeeld op individueel niveau.

Wilt u meer weten? Benader ons dan en we vertellen u met plezier over deze toepassing.

feb 27, 2023 | Digitale certificaten, Nieuws, Pseudonimiseren, Software

Het ZorgTTP pseudonimisatieplatform kent een gelaagd beveiligingsmodel:

- pseudonimisatie van de persoonsgegevens,

- asymmetrische encryptie van bestandsdelen (RSA) en

- verzending via een beveiligde internetverbinding (TLS).

In de tweede laag wordt gebruik gemaakt van PKI certificaten. Lees hier meer over de door ons gehanteerde methode. Het certificaat dat ZorgTTP gebruikt voor de asymmetrische versleuteling van de pseudoniemen – het certificaat van de Centrale Module TTP (CMT) – verloopt op 26 augustus 2023. Daarom gaan we op 25 mei 2023 het huidige certificaat vervangen door een nieuw certificaat. Dit certificaat zal ook weer 3 jaar geldig zijn. Om informatie te kunnen aanleveren, moet er een geldig ZorgTTP-certificaat in de Privacy- en Verzend Module (PVM) beschikbaar zijn.

Wat moet ik doen?

Het bijwerken van het certificaat gaat gelukkig heel eenvoudig! Er is geen update van de software noodzakelijk, dat kan simpelweg door het invoeren van een bevestigingscode in het instellingenscherm van de PVM. Uiteraard kan deze stap ook worden uitgevoerd in de command line. Vanaf 25 mei is het nieuwe certificaat voor u beschikbaar! De bevestigingscode is dan beschikbaar op onze website.

Na 26 augustus moet u eerst het nieuwe certificaat in gebruik nemen alvorens u een aanlevering kunt doen. In maart 2023 ontvangen alle opdrachtgevers van ZorgTTP de voor hen specifieke informatie, de PVM-gebruikers houden we via deze website op de hoogte!

jan 20, 2023 | Nieuws

Met het ondertekenen van de overeenkomst bevestigen Hans van Vlaanderen, directeur

Stichting ZorgTTP (links op de foto) en Luuk Renfurm, directeur Farminform, de start van de samenwerking.

ZorgTTP en Farminform gaan een samenwerking aan met als doel ‘het veilig ontsluiten van zorgdata,’ zodat het structureel aanbieden van inhoudelijk sterke dataproposities richting het zorgveld mogelijk wordt. Door duurzame en betrouwbare gegevensuitwisseling met zorgpartijen kunnen deze dataproposities een inhoudelijke bijdrage leveren aan gepast geneesmiddelengebruik in Nederland.

Stichting ZorgTTP is, sinds 2007, als Trusted Third Party (TTP) een gespecialiseerde dienstverlener op het gebied van Privacy Enhancing Technologies voor beleid en onderzoek (PET). Door opdrachtgevers te ondersteunen bij het uitvoeren van Data Protection Impact Assessments (DPIA’s) en het pseudonimiseren van persoonsgegevens wordt veilige uitwisseling van persoonsgegevens gefaciliteerd en kan aantoonbaar worden voldaan aan de privacywetgeving.

Farminform is de landelijke, betrouwbare en onafhankelijke datatrust voor geneesmiddelen en farmaceutische zorg. Daarnaast faciliteert Farminform een veilige data-uitwisseling voor zorgverleners, overheden en bedrijfsleven én initieert zij verschillende vormen van samenwerking met als doel ‘het effectief beantwoorden van klinische zorgvragen en het leveren van een bijdrage aan gepast geneesmiddelengebruik.’

Door de samenwerking tussen ZorgTTP en Farminform wordt het mogelijk om data van verschillende zorgpartijen beter te combineren en inzichtelijk te maken. Hiermee kan een bijdrage worden geleverd aan het optimaliseren van de behandeling van patiënten.

Luuk Renfurm, directeur Farminform: “De afgelopen periode hebben wij uitstekende ervaring opgedaan met het deskundige en hoogwaardige team van specialisten bij ZorgTTP. Door het partnerschap met een gerenommeerde partij als Stichting ZorgTTP kunnen wij de samenwerking met het zorgveld de aankomende jaren verbreden en verdiepen én invulling geven aan datagedreven werken.”

Hans van Vlaanderen, directeur Stichting ZorgTTP: “Door de samenwerking met Farminform aan te gaan, bieden we ons netwerk de mogelijkheid om data afkomstig uit de farmaceutische kolom via ons pseudonimisatie platform technisch koppelbaar te maken met (gepseudonimiseerde) data uit andere segmenten binnen het zorginformatiedomein. Daarbij vormt het juridische kader het vertrekpunt voor de keuze van de in te zetten technologieën om veilige datasamenwerking mogelijk te maken.”

Voor meer informatie kunt u contact opnemen met:

Stichting ZorgTTP, drs. Hans van Vlaanderen, +31 306 360 649, hans.van.vlaanderen@zorgttp.nl

Farminform, Luuk Renfurm, +31 621 695 672, luuk.renfurm@farminform.nl

nov 9, 2022 | AVG, Informatiebeveiliging, Nieuws, Pseudonimiseren, ZorgTTP

Stichting ZorgTTP bestaat 15 jaar en dat vieren we met ons jubileum event!

Dinsdag 29 november 2022 brengt ZorgTTP bestuurders, (programma)managers, onderzoekers, datamanagers en beleidsadviseurs samen in Het Spoorwegmuseum om het 15 jarig jubileum te vieren. In een gevarieerd programma wordt zowel teruggekeken naar als vooruitgeblikt op het gebruik van Privacy Enhancing Technologies voor beleid en onderzoek.

Wil je er bij zijn? Neem dan zo snel mogelijk contact op via symposium@zorgttp.nl. Let op! Het aantal beschikbare plaatsen is beperkt. Inschrijvingen worden op volgorde van binnenkomst verwerkt.

okt 19, 2022 | Informatiebeveiliging, Software

Wat is er aan de hand?

Het Nationaal Cyber Security Center (NCSC) heeft een zogenaamd HIGH/HIGH beveiligingsadvies uitgebracht naar aanleiding van een kwetsbaarheid in Apache Common Text. ZorgTTP heeft onmiddellijk geïnventariseerd welke maatregelen te nemen. Omdat niet aan de criteria wordt voldaan waaronder de kwetsbaarheid uitgebuit kan worden bestaat er geen acuut risico op uitbuiting.

Welke acties heeft ZorgTTP ondernomen?

De volgende acties zijn, in lijn met het advies van het NCSC, sinds bekendmaking van de kwetsbaarheid uitgevoerd.

- Inventarisatie gebruik Apache Common Text (18-10-2022)

- Analyse of wordt voldaan aan de criteria om de kwetsbaarheid uit te buiten (18-10-2022).

- Update Apache Common Text naar versie 1.10.0 (18-10-2022)

Uitkomst van de inventarisatie en daarop volgende analyse is dat het voornaamste criterium voor misbruik de mogelijkheid is om externe input in aanraking te brengen met de kwetsbare component. Dit betekent dat De pseudonimisatiedienst in de componenten PVM (verzendmodule), CMT en DRM (onvangstmodule) wel een kwetsbare versie van Apache Common Text bevat, maar dat:

- De Centrale Module TTP (CMT) van het ZorgTTP pseudonimisatieplatform niet voldoet aan het criterium om de kwetsbaarheid uit te buiten .

- De PVM en DRM clients voor verzenden en ontvangen van te pseudonimiseren gegevens niet voldoen aan het criterium om de kwetsbaarheid uit te buiten.

- Encryptiedienst TRES niet wordt geraakt door dit incident;

Waarom is CMT niet kwetsbaar?

- Er zijn geen internet-facing componenten die direct benaderbaar zijn of die gebruik maken van Apache Common Text.

Waarom zijn de PVM en DRM niet kwetsbaar?

- De software opereert niet als een server die wacht op binnenkomende verzoeken en voldoet daarmee niet aan de eerder genoemde criteria. De PVM of DRM is dus geen server maar een client, die alleen met ZorgTTP contact heeft door dat contact alleen tijdens gebruik zelf actief te leggen.

Vervolgacties

De volgende acties worden momenteel uitgevoerd

- Update naar Apache Common Text naar versie 1.10.0. Er is sinds 18 oktober 2022 een nieuwe versie de PVM en DRM clients beschikbaar met deze versie. Deze zullen via het reguliere releaseproces beschikbaar worden gesteld.

- Op verzoek kunnen versneld nieuwe versies van de PVM en DRM clients versneld beschikbaar worden gesteld.

Indien u vragen heeft naar aanleiding van bovenstaande dan staan wij u graag te woord. Neem contact met ons op via onze servicedesk.